N'ayez pas peur de remettre en question les revendications de sécurité de votre fournisseur de processeurs

Les fiches techniques sont parfois étranges. J'ai souvent comparé les données revendiquées sur les fiches techniques des concurrents, et franchement, il est parfois difficile de pouvoir faire des comparaisons valables. Dans certains cas, les spécifications sont valides uniquement dans des conditions spécifiques. Dans d'autres cas, le fabricant cite une spécification optimale en la comparant à la spécification « moyenne » d'un concurrent.

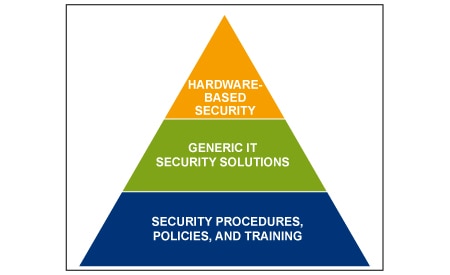

En ce qui concerne la sécurité, il n'y a pas grande différence. Aujourd'hui, il est difficile de trouver un fournisseur de microcontrôleurs qui n'affirme pas que ses produits sont « sûrs ». Mais qu'est-ce que cela signifie vraiment ? Cela peut vouloir dire qu'il existe dans ces produits une sorte de cryptage intégré, que le fabricant fait appel à un tiers pour gérer la sécurité, ou encore que les produits sont basés sur une technologie comme TrustZone d'Arm (Figure 1).

Figure 1 : La technologie TrustZone est intégrée aux microcontrôleurs basés sur un bloc IP de processeur Arm Cortex. Cela constitue une approche de sécurité embarquée à l'échelle du système, en séparant le code stratégique du système d'exploitation. (Source de l'image : Embedded Computing Design)

Figure 1 : La technologie TrustZone est intégrée aux microcontrôleurs basés sur un bloc IP de processeur Arm Cortex. Cela constitue une approche de sécurité embarquée à l'échelle du système, en séparant le code stratégique du système d'exploitation. (Source de l'image : Embedded Computing Design)

TrustZone, qui est devenu un moyen populaire d'ajouter une sécurité basée sur le microcontrôleur, sépare le code stratégique et les piles de protocoles du système d'exploitation (OS), ce qui empêche toute porte dérobée dans les micrologiciels permettant d'accéder aux zones de stockage des clés sécurisées. La technologie crée également plusieurs domaines de sécurité logicielle afin de restreindre l'accès aux composants E/S, périphériques et de mémoire spécifiques à l'intérieur du microcontrôleur.

Mises à jour sans fil

Pour garantir la sécurité, les fabricants de microcontrôleurs proposent également des mises à jour sans fil (OTA). Grâce à cette technologie — du moins en théorie — les protocoles de sécurité de votre système sont toujours à jour. Par exemple, les microcontrôleurs RX651 de Renesas intègrent la technologie TSIP (Trusted Secure IP) et une protection fiable de la zone Flash, ce qui permet d'effectuer des mises à jour micrologicielles Flash sur le terrain via des communications réseau sécurisées.

La technologie TSIP permet de bénéficier d'une gestion robuste des clés, de communications cryptées et de la détection des intrusions afin de garantir une sécurité optimale contre différentes menaces externes. Grâce à un partenariat avec Secure Thingz, un expert en sécurité des systèmes embarqués, les microcontrôleurs RX 32 bits peuvent être sécurisés dans l'ensemble des chaînes de valeur de conception et de fabrication.

Le fournisseur de microcontrôleurs STMicroelectronics et Arilou Information Security Technologies ont mis en place une collaboration similaire. Les deux entreprises se sont associées pour créer une configuration de sécurité à plusieurs couches dans laquelle les outils matériels et logiciels peuvent se compléter afin de surveiller les flux de données et de détecter les anomalies de communication.

ST a ajouté le logiciel IDPS (Intrusion Detection and Prevention System) d'Arilou à sa série SPC58 Chorus de microcontrôleurs automobiles 32 bits pour détecter les anomalies de trafic et former une couche de protection supplémentaire contre les cyberattaques. IDPS est une solution logicielle conçue pour surveiller le bus CAN et détecter les anomalies dans les schémas de communication des calculateurs dans les conceptions automobiles.

Le coprocesseur sécurisé

Le seul but des éléments sécurisés, également appelés « coprocesseurs de sécurité », est de sécuriser un système qui a été conçu sans microcontrôleur sécurisé en agissant en tant que puce auxiliaire du processeur principal. L'élément sécurisé offre un cadre de sécurité qui protège contre un éventail de menaces. Il peut s'agir d'un dispositif simple et peu coûteux qui décharge le microcontrôleur ou le processus principal des tâches liées à la sécurité, comme le stockage de clés, l'accélération cryptographique, etc.

Exemple d'élément sécurisé : l'ATECC608A de Microchip (Figure 2), qui présente un générateur de nombres aléatoires (RNG) pour générer des clés uniques tout en se conformant aux dernières exigences du NIST (National Institute of Standards and Technology). Il inclut également des accélérateurs cryptographiques comme AES-128, SHA-256 et ECC P-256 pour l'authentification mutuelle. L'ATECC608A offre un amorçage sécurisé et une validation sans fil afin de garantir que le stockage et le transfert de clés pour l'authentification des services cloud et IoT sont gérés de manière sécurisée.

Figure 2 : L'ATECC608A de Microchip est un exemple d'élément sécurisé, qui peut être perçu comme un coprocesseur de sécurité. (Source de l'image : Microchip)

Figure 2 : L'ATECC608A de Microchip est un exemple d'élément sécurisé, qui peut être perçu comme un coprocesseur de sécurité. (Source de l'image : Microchip)

Ce qu'il faut retenir, c'est que vous avez besoin de sécurité et qu'il est possible que cette sécurité soit déjà intégrée dans le microcontrôleur que vous avez utilisé dans votre système final. Toutefois, il convient de ne jamais faire de suppositions et de bien lire entre les lignes lors de l'analyse des fiches techniques. Pour en savoir plus sur ce sujet important, consultez l'article Anatomie des microcontrôleurs de sécurité pour les applications IoT.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum